Truebot RCE 攻击利用了 Netwrix Auditor 的一个关键漏洞 媒体

Truebot恶意软件袭击:对美加组织的威胁

重点摘要

美国和加拿大的组织正面临新版本的 Truebot下载木马僵尸网络 的攻击,这些木马被调整为利用Netwrix Auditor软件中的一个关键远程代码执行RCE漏洞。此次攻击受到CISA、FBI、MSISAC及CCCS的联合警告,提醒各组织密切关注此风险。

近期的Truebot攻击浪潮促使相关机构于周四发布了一份 警告。这份警告中提到,网络威胁行为者在5月31日之前对该僵尸网络的使用有所增加。

Truebot的攻击手法变化

Truebot也称为SilenceDownloader与俄罗斯的一个威胁行动“Silence”有关联,后者与Evil Corp及TA505威胁集团有联系。最近,著名的 Clop勒索软件团伙 也曾利用Truebot从受害者处窃取数据。

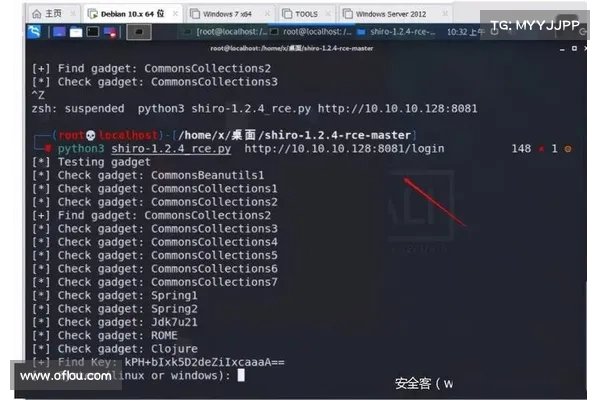

警告中指出,Truebot变种以往主要通过恶意钓鱼邮件附件传播,而近期的新版本可通过利用Netwrix Auditor中的RCE漏洞获取对受损系统的访问权限。该漏洞的编号为 CVE202231199,CVSS v3评分为98,已于2022年6月修复。

海鸥加速器6.5.0版本一种木马,两种传播方式

在这份警告中,四个机构表示,威胁行为者正在利用Netwrix Auditor漏洞和带有恶意重定向超链接的钓鱼活动来传播新的Truebot变种。

报告中指出:“攻击者还被观察到将电子邮件附件可执行文件伪装成看似合法的软件更新通知。”

用户在与可执行文件交互后,将被重定向到恶意网页域,随即执行脚本文件。虽然这种方式仍然是主要的传播手段,但黑客已经“转变策略”,开始利用Netwrix Auditor的RCE漏洞。

“通过利用这个CVE,网络威胁行为者不仅获得初始访问权限,还能在受损网络内侧移。”

攻击中使用的多种工具

警告中提到,“下载恶意文件成功后,Truebot会重命名自身并在主机上加载FlawedGrace。” FlawedGrace是一种远程访问工具RAT,可以通过自定义二进制协议使用443端口从命令与控制服务器接收命令,以部署其他工具。

“通常在Truebot执行阶段后的几小时,网络威胁行为者会被观察到部署包含Cobalt Strike信标的其他负载,以实现持久控制和数据窃取。” Cobalt Strike 是一种用于攻击模拟的红队渗透测试工具,其破解版本在威胁行为者中越来越流行。

“网络威胁行为者利用Cobalt Strike通过远程服务会话劫持进行横向移动,收集有效凭证,或创建本地管理员账户以实现哈希传递替代身份验证。”

此外,Raspberry Robin 作为一种具有蠕虫特性的恶意软件,也在Truebot攻击中被观察到。

“Raspberry Robin已经演变为最大的恶意软件分发平台之一,已被观察到在部署Truebot的同时,还分发其他后续负载,如IcedID和Bumblebee恶意软件。”

如何降低风险

撰写警告的机构提供了一系列降低Truebot攻击风险的建议,包括要求所有员工和服务使用抗钓鱼的多因素身份验证MFA。

此外,警告中还包含了妥善保护自身的指标和检测规则,以帮助组织应对新的活动。

为了减少Netwrix Auditor用户因新变种Truebot而面临的风险,